Kontodrivna registreringsmetoder med Apple-enheter

Kontodriven användarregistrering och kontodriven enhetsregistrering erbjuder ett sömlöst, säkert sätt för användare och organisationer att ställa in Apple-enheter för arbetet genom att logga in med ett hanterat Apple-konto.

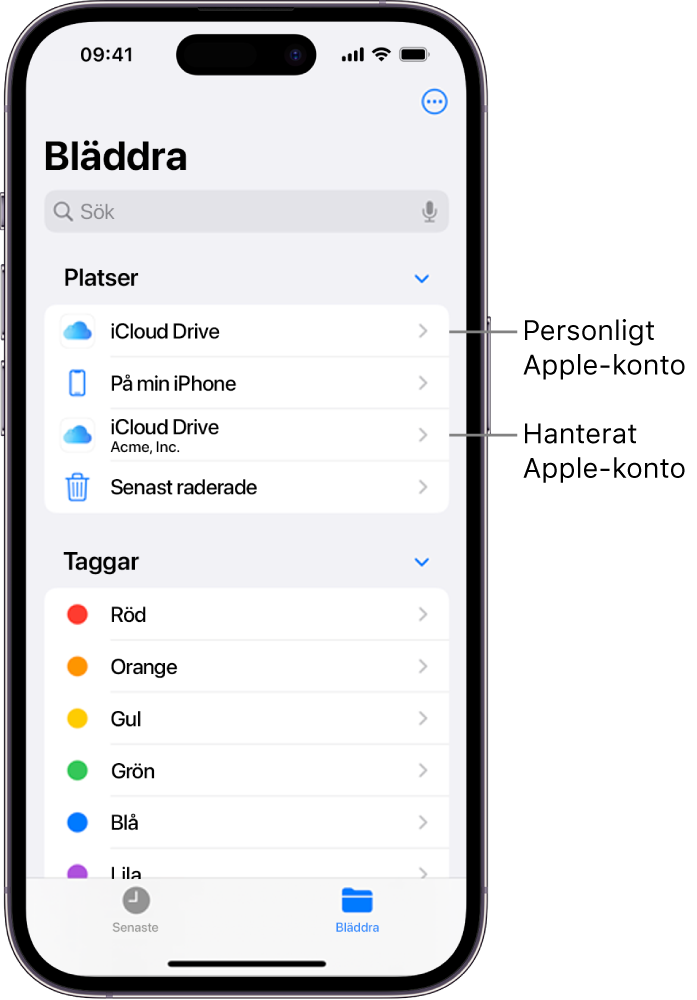

Med det här tillvägagångssättet kan både ett hanterat Apple-konto och ett personligt Apple-konto vara inloggade på samma enhet med total separering av arbetsdata och personliga data. Användarens personliga information förblir privat och IT-avdelningen stöder arbetsrelaterade appar, inställningar och konton.

För att göra denna separering möjlig har följande ändringar gjorts när det gäller hur appar och säkerhetskopior hanteras:

Alla konfigurationer och inställningar tas bort när registreringsprofilen tas bort.

Hanterade appar tas alltid bort vid avregistrering.

Appar som installerades före registreringen i en MDM-lösning kan inte konverteras så att de blir hanterade appar.

Återskapning från en säkerhetskopia återskapar inte en MDM-registrering.

Användare som loggar in med sitt personliga Apple-konto kan inte tacka ja till en inbjudan om hanterad appdistribution.

Trots att hanterade Apple-konton kan skapas manuellt kan organisationer dra nytta av integrering med en IdP, Google Workspace eller Microsoft Entra ID.

Mer information om federerad autentisering finns i Introduktion till federerad autentisering med Apple School Manager eller Introduktion till federerad autentisering med Apple Business Manager.

Kontodriven registreringsprocess

En användare som vill registrera sin enhet med kontodriven användarregistrering eller kontodriven enhetsregistrering gör det genom att navigera till Inställningar > Allmänt > VPN och enhetshantering, eller Systeminställningar > Allmänt > Enhetshantering, och sedan välja knappen Logga in med ditt arbets- eller skolkonto.

Det här inleder en process i fyra etapper för att registrera i MDM:

Upptäckt av tjänst: Enheten fastställer registrerings-URL för MDM-lösningen.

Autentisering och åtkomsttoken: Användaren tillhandahåller inloggningsuppgifter för auktorisering av registreringen och får en åtkomsttoken som utfärdas för fortlöpande autentisering.

MDM-registrering: Registreringsprofilen skickas till enheten och användaren måste logga in med sitt hanterade Apple-konto för att slutföra registreringen.

Fortlöpande autentisering: MDM-lösningen verifierar den inloggade användaren fortlöpande via dess åtkomsttoken.

Etapp 1: Upptäckt av tjänst

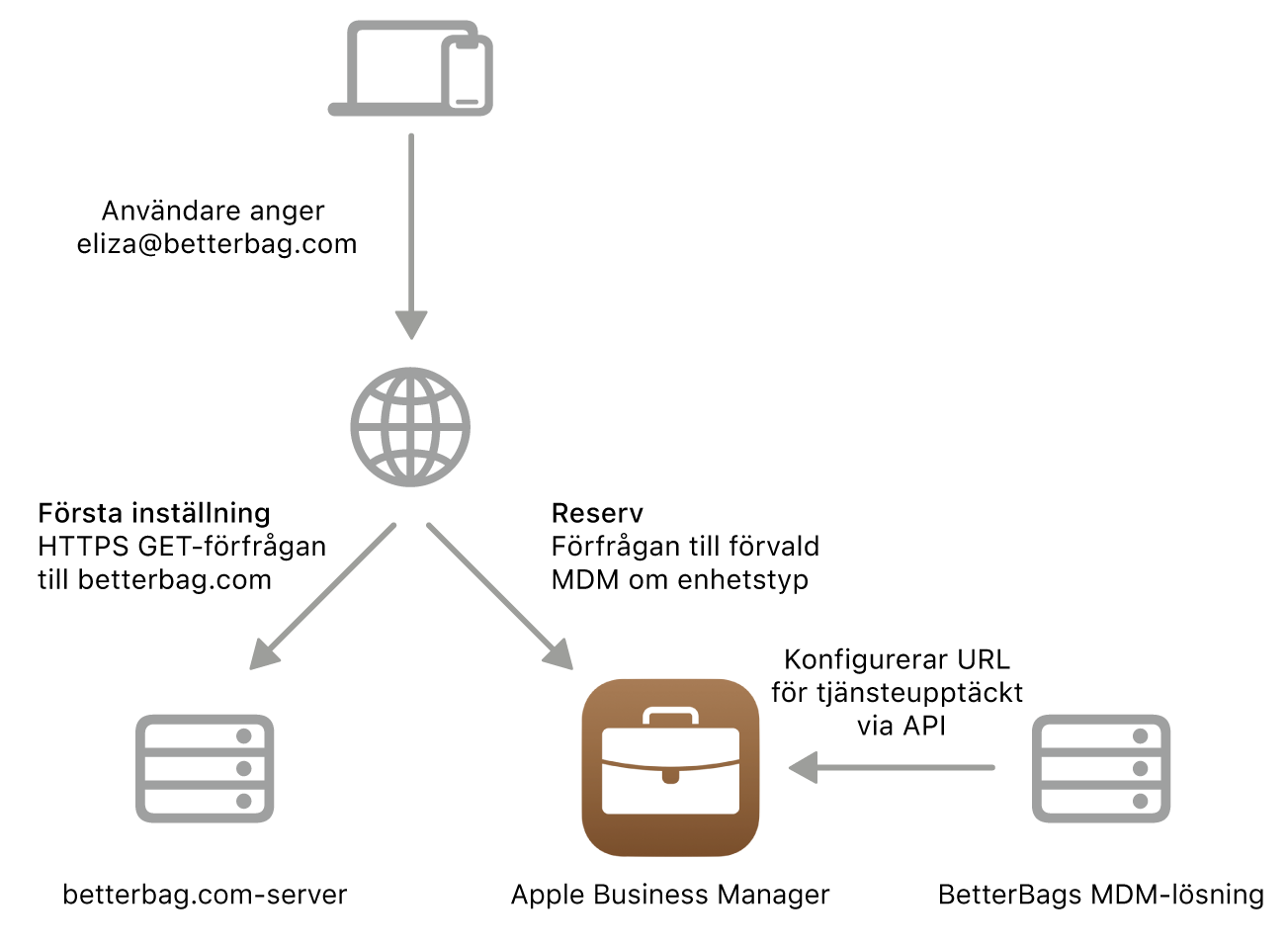

I det första steget försöker tjänsteupptäckten att identifiera MDM-lösningens registrerings-URL. Den gör det genom att använda identifieraren som användaren har angivit, till exempel [email protected]. Domänen måste vara ett fullständigt kvalificerat domännamn (FQDN) som annonserar MDM-tjänsten för användarens organisation.

Sedan händer följande:

Steg 1

Enheten identifierar domänen i den angivna identifieraren (i exemplet ovan är detta betterbag.com).

Steg 2

Enheten begär well-known-resursen från organisationens domän – till exempel https://<domain>/.well-known/com.apple.remotemanagement.

Klienten inkluderar två förfrågningsparametrar i URL-sökvägen i sin HTTP GET-förfrågan:

user-identifier: Värdet för den angivna kontoidentifieraren (i exemplet ovan är detta [email protected]).

model-family: Enhetens modellfamilj (till exempel iPhone, iPad, Mac).

Obs! Enheten följer HTTP 3xx-omdirigeringsförfrågningar, vilket tillåter att den faktiska com.apple.remotemanagement-filen finns på en annan server som kan nås av enheten.

För enheter med iOS 18.2, iPadOS 18.2, macOS 15.2, visionOS 2.2 eller senare innebär processen för tjänsteupptäckt att en enhet kan hämta well-known-resursen från en alternativ plats som anges av MDM-lösningen som är kopplad till Apple School Manager eller Apple Business Manager. Det första valet för tjänsteupptäckt är fortfarande well-known-resursen i organisationens domän. Om denna förfrågan misslyckas stämmer enheten av med Apple School Manager eller Apple Business Manager för att kontrollera om well-known-resursen finns på en annan plats. Den här processen kräver att domänen som används i identifieraren verifieras i Apple School Manager eller Apple Business Manager. Mer information finns i Lägga till och verifiera en domän i Apple School Manager eller Lägga till och verifiera en domän i Apple Business Manager.

För att använda den här funktionen måste den alternativa URL:en för tjänsteupptäckt konfigureras av MDM-lösningen som är kopplad till Apple Business Manager och Apple School Manager. När enheten kontaktar Apple School Manager eller Apple Business Manager används enhetstypen till att fastställa den tilldelade MDM-lösningen för den typen – samma process som används till att fastställa den förvalda MDM-lösningen för automatisk enhetsregistrering. Om den tilldelade MDM-lösningen har konfigurerat en URL för tjänsteupptäckt går enheten vidare genom att efterfråga well-known-resursen från den platsen. Information om att ställa in den förvalda enhetstilldelningen finns i Ställ in standardtilldelningen för enheter i Apple School Manager eller Ställ in standardtilldelningen för enheter i Apple Business Manager.

MDM-lösningen kan också vara värd för well-known-resursen.

Steg 3

Servern som är värd för well-known-resursen svarar med ett JSON-dokument för tjänsteupptäckt som överensstämmer med följande schema:

{ "Servers": [ { "Version": "<Version>", "BaseURL": "<BaseURL>" } ]}MDM-registreringsnycklarna, typerna och beskrivningarna finns i följande tabell. Alla nycklar krävs.

Nyckel | Typ | Beskrivning |

|---|---|---|

Servers | Array | En lista med en enda post. |

Version | Sträng | Den här nyckeln avgör vilken registreringsmetod som ska användas och måste vara antingen |

BaseURL | Sträng | Registrerings-URL:en för MDM-lösningen. |

Viktigt: Servern måste se till att huvudfältet Content-Type i HTTP-svaret är inställt på application/json.

Steg 4

Enheten skickar en HTTP POST-förfrågan till den registrerings-URL som anges av BaseURL.

Etapp 2: Autentisering och åtkomsttoken

Användaren måste autentisera sig via MDM-lösningen för att auktorisera registreringen. När autentiseringen är klar utfärdar MDM-lösningen en åtkomsttoken till enheten. Enheten lagrar denna token på ett säkert sätt för användning vid auktorisering av kommande förfrågningar.

Åtkomsttoken:

Är avgörande för både den inledande autentiseringsprocessen och fortlöpande åtkomst till MDM-resurser

Fungerar som en säker brygga mellan användarens hanterade Apple-konto och MDM-lösningen

Används för att tillåta kontinuerlig åtkomst till arbetsresurser för alla kontodrivna registreringar

På iPhone, iPad och Apple Vision Pro kan den inledande och fortlöpande autentiseringsprocessen strömlinjeformas genom att använda Enrollment SSO (enkel registreringsinloggning) som minskar upprepade uppmaningar om autentisering. Mer information finns i Enkel registreringsinloggning för iPhone, iPad och Apple Vision Pro.

Etapp 3: MDM-registrering

Genom att använda sin åtkomsttoken kan enheten autentisera hos MDM-lösningen och komma åt MDM-registreringsprofilen. Den här profilen innehåller all information som enheten behöver för att genomföra registreringen. Användaren måste logga in med sitt hanterade Apple-konto för att slutföra registreringen. När registreringen är klar visas Hanterat Apple-konto framträdande inuti Inställningar och Systeminställningar.

Mer information om vilka iCloud-tjänster som är tillgängliga för användare finns i Åtkomst till iCloud-tjänster.

Etapp 4: Fortlöpande autentisering

Efter registreringen förblir enhetens åtkomsttoken aktiv och inkluderas i alla förfrågningar till MDM-lösningen med HTTP-huvudet Authorization. Det innebär att MDM-lösningen kontinuerligt verifierar användaren och bidrar till att säkerställa att endast auktoriserade användare har tillgång till organisationens resurser.

Åtkomsttokens upphör vanligtvis att gälla efter en angiven tidsperiod. När det sker kan enheten uppmana användaren att återautentisera för att förnya denna åtkomsttoken. Periodvis återvalidering bidrar till att upprätthålla säkerheten, vilket är viktigt för både personligt ägda och organisationsägda enheter. Med Enrollment SSO förnyas tokens automatiskt via organisationens identitetsleverantör vilket ger oavbruten åtkomst utan att behöva autentisera på nytt.

Så här separeras användardata från organisationsdata med kontodrivna registreringsmetoder

När kontodriven användarregistrering eller kontodriven enhetsregistrering är klar skapas separata krypteringsnycklar automatiskt på enheten. Om enheten avregistreras av användaren eller på distans via MDM förstörs de krypteringsnycklarna på ett säkert sätt. Nycklarna används till att kryptografiskt separera de hanterade data som listas i denna tabell.

Innehåll | Lägsta operativsystemsversioner som stöds | Beskrivning | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Hanterade appdatabehållare | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Hanterade appar använder det hanterade Apple-konto som är kopplat till MDM-registreringen för iCloud-datasynkronisering. Det omfattar hanterade appar (installerade med nyckeln | |||||||||

Kalender-appen | iOS 16 iPadOS 16.1 macOS 13 visionOS 1.1 | Aktiviteter är separata. | |||||||||

Nyckelringsobjekt | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Mac-appen från tredje part måste använda API:t Data Protection Keychain. Mer information finns i Global Variable kSecUseDataProtectionKeychain på Apple Developer-webbplatsen. | |||||||||

Mail-appen | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Mail-bilagor och brödtexten i mejl är separata. | |||||||||

Anteckningar-appen | iOS 15 iPadOS 15 macOS 14 visionOS 1.1 | Anteckningar är separata. | |||||||||

Påminnelser-appen | iOS 17 iPadOS 17 macOS 14 visionOS 1.1 | Påminnelser är separata. | |||||||||

På iPhone, iPad och Apple Vision Pro har alla hanterade apapr och hanterade webbaserade dokument tillgång till organisationens iCloud Drive (som visas separat i appen Filer när en användare loggar in med sitt hanterade Apple-konto). MDM-administratören kan hålla specifika personliga dokument och organisationsdokument åtskilda genom att använda specifika begränsningar. Mer information finns i Begränsningar och funktioner för hanterade appar.

Om en användare är inloggad med både ett personligt Apple-konto och ett hanterat Apple-konto använder Logga in med Apple automatiskt det hanterade Apple-kontot för hanterade appar och det personliga Apple-kontot för ohanterade appar. När ett inloggningsflöde används i Safari eller SafariWebView inuti en hanterad app kan användaren välja att ange sitt hanterade Apple-konto så att inloggningen associeras med arbets- eller skolkontot.